Chrome podatne na kradzież haseł

12 lipca 2010, 13:58Andreas Grech informuje, że Chrome jest podatny na kradzież haseł. Wszystko przez dodatki do tej przeglądarki, które mogą być pisane w JavaScript oraz HTML i mają dostęp do obiektowego modelu dokumentu (DOM).

Australia nie dla Huawei

26 marca 2012, 10:32Australijskie władze nie dopuściły chińskiego giganta telekomunikacyjnego Huawei do przetargu na budowę ogólnokrajowej sieci o wysokiej przepustowości. Decyzję taką podjęto w związku z obawą o bezpieczeństwo sieci.

Czas porzucić Windows XP

30 października 2013, 12:06Użytkownicy Windows XP narażeni sa na coraz większe niebezpieczeństwo. Odsetek infekcji tego systemu jest wielokrotnie wyższy niż w przypadku Windows 7 czy Windows 8.

Gdy pojawiają się grzyby, ekipa sprzątająca uderza na alarm

23 stycznia 2015, 07:36System autofagocytujący organizmu pozwala uderzyć na alarm, informując układ odpornościowy o ataku grzybów. Naukowcy porównują to działanie do stłuczenia szybki przed wciśnięciem guzika dzwonka.

Poważna dziura w Linuksie

20 stycznia 2016, 11:29Przez niemal trzy lata miliony serwerów, pecetów i innych urządzeń z systemem Linux było narażonych na atak, który pozwalał nieuprawnionej aplikacji bądź osobie na zdobycie uprawnień administratora. Producenci dużych dystrybucji Linuksa załatają dziurę prawdopodobnie jeszcze w bieżącym tygodniu

Hakerzy przejmują bankowe SMS-y uwierzytelniające

8 maja 2017, 09:55Niemiecki Süddeutsche Zeitung donosi, że w styczniu bieżącego roku doszło do udanych ataków na system dwustopniowego uwierzytelniania transakcji handlowych. Zdaniem dziennikarzy hakerzy byli w stanie przechwycić SMS-y z kodem uwierzytelniającym.

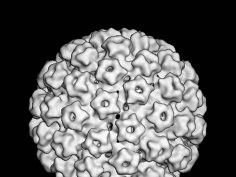

Szczepionka na raka szyjki macicy dobrze sprawdza się na myszach

1 marca 2019, 12:03Naukowcy z Niemieckiego Centrum Badań nad Nowotworami (DKFZ – Deutsches Krebsforschungszentrum) poinformowali o udanych testach przedklinicznych eksperymentalnej szczepionki przeciwko rakowi szyjki macicy powodowanemu przez wirusa brodawczaka ludzkiego (HPV)

Zaatakowali autonomiczny odkurzacz i podsłuchali, co dzieje się w pomieszczeniu, w którym pracuje

18 listopada 2020, 13:05Naukowcy z USA i Singapuru wykorzystali autonomiczny odkurzacz do... podsłuchiwania dźwięku w pomieszczeniach oraz zidentyfikowania programów telewizyjnych, które były odtwarzane w pokoju, w którym znajdował się odkurzacz. Osiągnięcie jest tym bardziej imponujące, że autonomiczne odkurzacze nie są wyposażone w mikrofon.

DHS szykuje potężny cyberatak na USA

13 lutego 2007, 12:28Amerykański Departament Bezpieczeństwa Wewnętrznego (DHS) zaplanował na początek 2008 roku przeprowadzenie zakrojonych na szeroką skalę testów, które mają sprawdzić gotować infrastruktury informatycznej USA na odparcie cyberataku. Podobny test przeprowadzono przed rokiem.

Procesor pod ochroną semantycznego strażnika

2 października 2008, 15:15Akademicy z University of Michigan nie ustają w wysiłkach na rzecz udoskonalania układów scalonych. Przed niemal rokiem informowaliśmy o ich oprogramowaniu, które wyszukuje błędy w chipach i proponuje sposoby ich naprawy. Teraz czas na technologię, dzięki której unikniemy problemów z komputerem, w którym znalazł się wadliwy procesor.